Cuáles son las amenazas en los dispositivos IoT embebidos

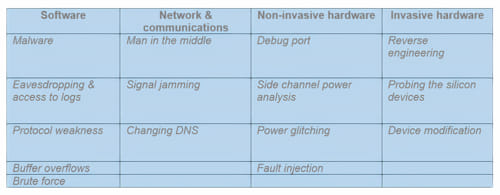

En la imagen 2, podemos ver las cuatro categorías de tipos de ataque que un jáquer puede realizar. Los métodos de hardware requieren tener acceso físico al sistema integrado, mientras que el peor grado de invasión requeriría acceder a la placa de circuito impreso y a los componentes del sistema. Sin embargo, en muchos métodos de ataque de software, no hace falta que el enemigo se encuentre cerca del sistema. Los ataques de software remotos en sistemas embebidos son cada vez más frecuentes y una opción atractiva, ya que son más difíciles de detectar.

| Software | Red y comunicaciones | Hardware no invasivo | Hardware invasivo |

|---|---|---|---|

| Malware | Intermediario | Puerto de depuración | Ingeniería inversa |

| Escucha clandestina y acceso a registros | Interferencia de señales | Análisis de alimentación en canales laterales | Sondeo de dispositivos de silicio |

| Fragilidad de protocolos | Cambio del DNS | Fallo de alimentación | Modificación del dispositivo |

| Desbordamiento del búfer | Introducción de errores | ||

| Fuerza bruta |

Otra característica de algunos vectores de ataque es que son relativamente fáciles de lograr y tienen un coste muy bajo.

Ataques de software

La palabra malware hace referencia a cualquier software que se introduce en un sistema integrado para controlarlo y obtener acceso o modificar funciones de software, interfaces y puertos, así como para entrar en los registros del microcontrolador o la memoria. Se trata de un vector de ataque relativamente barato que emplea la información compartida y el acceso a un ordenador. El malware puede formar parte de un proceso iterativo para acceder a un sistema, y el primer paso puede consistir en descargar claves de cifrado o abrir puertos de comunicación que anteriormente estaban protegidos. El jáquer podría introducir el malware mediante interfaces físicas —como el puerto de depuración del sistema— o crear una versión falsa de la actualización del firmware para que el sistema la aplique automáticamente.